Обзор "Средства защиты информации и бизнеса"

В классическом понимании DLP-решение призвано анализировать информацию и выполнять с ней определенные действия (мониторинг, блокирование, перемещение в карантин) в зависимости от обнаруженного содержания. В единую консоль управления системой DLP объединяются события из трех областей: Data-in-Motion (данные, передаваемые по сетевым каналам электронной почты, интернета); Data-at-Rest (статично хранимые данные на серверах и рабочих станциях); Data-in-Use (данные, обрабатываемые на конечных рабочих местах, - подразумевается контроль при помощи агентских программ, устанавливаемых на рабочие станции).

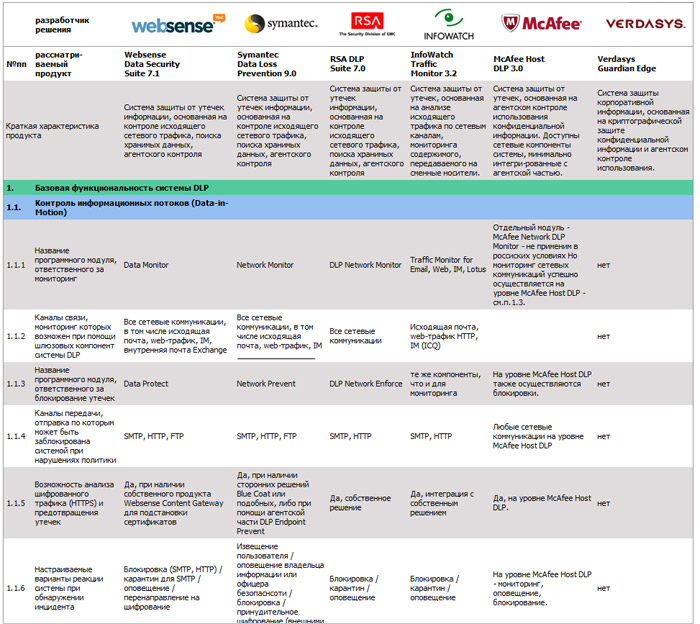

Функциональность DLP-систем

Источник: Leta, 2009

Продукты, наиболее точно соответствующие такому профилю решения, заслужили высшей оценки в исследовании Gartner (Gartner Magic Quadrant for Content-Aware Data Loss Prevention, июнь 2009). Победителями в 2009 году стали разработки компаний Symantec, Websense, RSA Security/EMC.

Подходы, применяемые в DLP, и сам термин "Data Loss Prevention" часто критикуют. Отмечается, что решения в области "предотвращения утечек" не способны в прямом смысле предотвратить их все, а рассчитаны в первую очередь на контроль действий незлонамерянного сотрудника. Добавляется, что не все решения DLP сами по себе обеспечивают криптографическую защиту данных (требующуюся как раз в первую очередь). Указывается, что при установке агентской части DLP на рабочие станции появляется еще одно приложение, воздействующее на ресурсы рабочей станции.

Помимо этого, подчеркивается, что, несмотря на кажущуюся простоту подхода к управлению едиными политиками в DLP, требуется определенная организационная подготовка к внедрению системы. Каждый разработчик DLP (как и любой другой сложной информационной системы) применяет свои собственные методы детектирования, свой интерфейс, свои форматы хранения протоколов, что не обеспечивает желательного уровня интероперабельности между разработками разных вендоров. И, в конце концов, стоимость внедрения полного набора всех компонентов DLP-системы достаточно высока.

Несмотря на заслуженную критику, продажи систем DLP продолжали расти даже несмотря на кризисное состояние экономики. Эта технология становится не только все более узнаваемой, но и востребованной заказчиками. Все чаще звучат требования к системе защиты от внутренних угроз, которые все теснее перекликаются с характеристиками самих DLP.

Примеры удачных инноваций и идей на рынке средств защиты от утечек

| № | Разработка компании | Содержание основной идеи, которая была реализована |

| 1 | Vontu (поглощена компанией Symantec) | Подход к защите от утечек "Необходим объединенный контроль в областях Data-in-Motion, Data-at-Rest, Data-in-Use", ставший классическим для DLP-систем. |

| 2 | RSA Security | Подход "Необходимо заручится поддержкой другой великой компании и сделать вместе с ней нечто замечательное" привел к интеграции DLP-систем и систем ERM (Enterprise Rights Management) |

| 3 | PortAuthority (поглощена Websense) | Подход "Точный метод детектирования – главный секрет успешной DLP-системы" |

| 4 | McAfee | Разработчик инвестирует во взаимодополняющие системы защиты от утечек (в том числе агентское DLP от Onigma, систему шифрования от SafeBoot, шлюзовое DLP от Reconnex) и выполняет интеграцию между ними. |

| 5 | BitArmor | "Сегодняшней агентской части DLP-системы недостаточно для обеспечения защиты от утечек с рабочей станции. Надо дополнять DLP, как минимум, криптографической защитой и контролем подключаемых устройств" |

| 6 | Verdasys | "Агент на рабочей станции - это альфа и омега безопасности корпоративной информации" Verdasys предлагает заменить термин DLP на EIP (Enterprise Information Protection) |

| 7 | Reconnex (поглощена McAfee) | "Заказчик не знает, что ему надо защищать. Система DLP в первую очередь должна помочь классифицировать ресурсы" |

| 8 | InfoWatch | "В системе защиты от утечек прежде всего нужен полноценный архив инцидентов с полнотекстовым поиском". |

| 9 | Perimetrix | "Защита информации – это тотальная задача, которую невозможно покрыть внедрением обычной DLP-системы" |

| 10 | SearchInform | "Заказчик должен иметь возможность анализировать любой источник исходящей информации. Блокировать что-либо противопоказано" |

Источник: Leta, 2009

Учитывая потребности текущих и потенциальных заказчиков, разработчики систем DLP вносят в свои решения определенные нововведения, которые дополняют существующие возможности продуктов. Разработчики стремятся учесть общие требования информационной безопасности и пожелания своих заказчиков. Так, в ближайшие годы системы защиты от утечек, видимо, будут интегрированы с системами шифрования (в зависимости от содержания) данных "на лету".

Специализированные системы DLP в России

| №пп | Название системы | Текущий номер версии | Краткие характеристики |

| 1 | InfoWatch Traffic Monitor | 3.2 | Система защиты от утечек, основанная на анализе исходящего трафика по сетевым каналам, мониторинга содержимого, передаваемого на сменные носители. |

| 2 | Websense Data Security Suite | 7.1.2 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 3 | Symantec Data Loss Prevention | 9.0 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 4 | McAfee Host DLP | 3.0 | Система защиты от утечек, основанная на агентском контроле использования конфиденциальной информации. Доступны сетевые компоненты системы, минимально интегрированные с агентской частью. |

| 5 | Trend Micro LeakProof | 5.0 | Система защиты от утечек, основанная на агентском контроле использования конфиденциальной информации. |

| 6 | RSA DLP Suite | 7.0 | Система защиты от утечек информации, основанная на контроле исходящего сетевого трафика, поиска хранимых данных, агентском контроле |

| 7 | Verdasys Digital Guardian | n/a | Система защиты корпоративной информации, основанная на криптографической защите конфиденциальной информации и агентском контроле использования. |

Источник: Leta, 2009

На российском рынке к началу 2009 года появился вполне представительный набор решений класса DLP, способный удовлетворить требованиям самых взыскательных заказчиков.

Решения смежного с DLP функционала, доступные на российском рынке

| №пп | Разработчик | Решение | Краткие характеристики |

| 1 | "Инфосистемы Джет" | "Дозор Джет" | Система мониторинга и архивирования корреспонденции с возможностями блокирования в зависимости от содержания. Решение распространено на крупных отечественных предприятиях. |

| 2 | SecurIT | Zgate | Система мониторинга и архивирования электронной почты |

| 3 | SearchInform | "Контур Безопасности" | Решение для мониторинга передачи информации по широкому набору каналов (электронная почта, web, ICQ, Skype, сменные носители). |

| 4 | "Технологии Корпоративной Безопасности" | "ТКБ Мониторинг" | Решение для небольших компаний по мониторингу использования сотрудниками корпоративной информации (по ключевым словам), web-ресурсов и учета рабочего времени. |

Источник: Leta, 2009

Помимо специализированных DLP, на российском рынке доступны и технические решения смежной функциональности, также обеспечивающие защиту корпоративной информации от утечек. Среди них решения DLP выделяются тем, что объединяют управление инцидентами утечки информации по всем возможным каналам ее передачи в единой, хорошо проработанной, среде.

Николай Зенин

Дмитрий Породин:

Отечественный рынок продуктов и услуг ИБ будет расти

На вопросы CNews отвечает Дмитрий Породин, начальник отдела систем информационной безопасности компании Inline Technologies.

News: Какие изменения, произошедшие на рынке ИБ в 2009 году, показались вам наиболее значимыми?Дмитрий Породин: На мой взгляд, наибольшее влияние на рынок ИБ в 2009 г. оказали два фактора: негативная ситуация в мировой и отечественной экономике и Федеральный закон № 152-ФЗ «О персональных данных» (ФЗ-152).

Проблемы в экономике вызвали сокращение ИТ-бюджетов практически всех российских компаний. Особенно это коснулось больших инфраструктурных ИТ-проектов, частью которых являлись решения по информационной безопасности. Оборотной стороной снижения расходов на проекты развития стал значительный рост спроса на услуги технической поддержки и аутсорсинга. Увеличение востребованности на эти услуги – одна из отличительных черт уходящего года.

Необходимость привести все информационные системы персональных данных в соответствие требованиям ФЗ-152 до 1 января 2010 г. вызвала бурный всплеск на рынке услуг по внедрению систем защиты персональных данных. Это направление стабильно росло на протяжении 2009 г., что во многом компенсировало падение спроса на продукты ИБ в целом.

Хотел бы также отметить стабильное возрастание требований заказчиков к уровню и качеству услуг по ИБ. Сегодня в сфере информационной безопасности компаниям требуется компетенция не только в системах защиты информации, но и в смежных областях: сетевой инфраструктуре, службах каталогов, IP-телефонии, бизнес-приложениях и пр. Очевидно, что собрать такую разностороннюю проектную команду могут только крупные системные интеграторы. Со временем только они и останутся на рынке ИБ в качестве основных игроков.

CNews: На сегодняшний день самым популярным и неоднозначным законом, вокруг которого возникает так много споров, является ФЗ-152. На ваш взгляд, в чем его основные проблемы и насколько критично его влияние на развитие бизнеса?

Дмитрий Породин: Принятие закона «О персональных данных», утоняющих его подзаконных актов и нормативных документов регуляторов сразу вызвало огромный резонанс в нашей стране. В том, что персональные данные (ПДн) граждан нужно защищать, не сомневался практически никто. Возможность без проблем купить информацию о доходах, транспортных средствах физических лиц позволила криминальному миру успешно планировать и совершать преступления против граждан. С этой ситуацией необходимо было покончить. Однако все получилось в полном соответствии с известным изречением: «Хотели как лучше, а получилось как всегда». Очень плохо получилось – приняли совершенно неподготовленный закон, затем в спешке выпустили еще более неадекватные технические требования по защите информационных систем персональных данных (ИС ПДн).

В результате принятия закона миллионы юридических и физических лиц должны регистрироваться как операторы персональных данных, вводить большое количество нормативных документов, закупать сертифицированные средства защиты и проводить аттестацию своих ИС ПДн. Дополнительно многим операторам ПДн еще требуется получить лицензии ФСТЭК на техническую защиту конфиденциальной информации. Понятно, что для многих российских компаний в условиях сложной экономической ситуации выполнение всех этих требований является непосильной задачей.

Было бы странно, если бы закон не вызвал споров, учитывая его несовершенство. Например, точное соблюдение закона может привести к серьезным проблемам для банковского кредитования. Это связано с тем, что в соответствии с ФЗ-152 невозможна эффективная работа такого механизма, как бюро кредитных историй. Очевидно, что недобросовестные заемщики не упустят возможности воспользоваться такой уязвимостью кредитного процесса. Еще хочу отметить удивительный факт – проблема утечки персональных данных не нашла никакого отражения в нормативных требованиях по защите ИС ПДн.

Проблемы российского законодательства в области защиты ПДн можно обсуждать долго. В этом году по этой теме проходило множество конференций, «круглых столов». Много хороших выступлений и позитивных предложений было высказано на недавно прошедших парламентских слушаниях по персональным данным в Госдуме. Хочется надеяться, что все это не пройдет даром, и совместными усилиями всех заинтересованных сторон будут внесены изменения в законодательство по персональным данным.

CNews: Каким категориям заказчиков могут быть в первую очередь интересны ситуационные центры по ИБ? Какие продукты для создания таких центров наиболее востребованы?

Дмитрий Породин: Ситуационные центры по ИБ интересны заказчикам всех отраслей и форм собственности, имеющим информационные системы корпоративного уровня со сложной гетерогенной средой. Фактически любая крупная компания с филиальной сетью и численностью более 2000 сотрудников на сегодняшний день нуждается во внедрении ситуационного центра по ИБ. С учетом возрастающих и быстро изменяющихся угроз ситуационный центр является единственным инструментом, позволяющим оперативно и эффективно реагировать на возникающие инциденты в области ИБ.

Традиционно на рынке в качестве технического решения ситуационного центра ИБ используются продукты управления информацией и событиями ИБ (Security Information and Event Management – SIEM). На текущий момент в Российской Федерации самое большое количество инсталляций аппаратно-программного комплекса Cisco Security MARS. Тому есть немало объективных и субъективных причин. Основные из них – привлекательная стоимость продукта и активная работа московского офиса Cisco по продвижению своих решений на нашем рынке. Однако, внедрив у себя решение Cisco Security MARS, заказчики осознали, что построить полноценную систему управления всеми инцидентами ИБ в современной гетерогенной информационной системе на данном продукте невозможно. Поэтому многие обратили свой взор на рынок, чтобы найти более универсальные и гибкие продукты для построения ситуационного центра по ИБ. Среди продуктов SIEM других вендоров, которые имеют успешные внедрения на территории РФ, я бы отметил следующие: IBM Tivoli Security Operations Manager, netForensics nFX, Symantec Security Information Manager, ArcSight Enterprise Security Manager (ESM). Сегодня наиболее востребованы продукты компаний Symantec и ArcSight. Уменьшение объемов продаж продуктов IBM и netForensics связано в первую очередь с большим количеством проблем при их внедрении, которые могут свести на нет все их достоинства. На мой взгляд, ArcSight ESM сейчас является безусловным лидером рынка SIEM в части функциональности, масштабируемости, гибкости и удобства эксплуатации.

Важно отметить, что полноценный ситуационный центр по ИБ нельзя построить только на продуктах класса SIEM, поскольку даже продукты лидеров этого рынка не могут реализовать все необходимые для центра функции. Как правило, полнофункциональный ситуационный центр по ИБ включает в себя следующие компоненты: специальные средства мониторинга СУБД и файловых хранилищ, модуль кросс-корреляций и анализа, централизованное хранилище инцидентов, модуль визуализации бизнес-процессов и показателей, модуль управления процессом разрешения инцидентов ИБ.

Соответственно, для построения ситуационного центра по ИБ, кроме продуктов SIEM, необходимы средства мониторинга СУБД, файловых хранилищ, бизнес-процессов и инфраструктуры. Чтобы в полном объеме реализовать управление процессами разрешения инцидентов ИБ также нужна система класса Service Desk.

CNews: В арсенале вашей компании появились новые инструменты для автоматизации процессов контроля и мониторинга доступа к распределенным файловым ресурсам. Насколько они оказались востребованы рынком?

Дмитрий Породин: Мы всегда стараемся найти оптимальные технические решения для наших заказчиков. Контроль доступа к распределенным файловым ресурсам в больших корпоративных сетях стал неразрешимой задачей для большинства компаний. Проблема состоит в том, что для корпоративных сетей большого и среднего масштаба не существует стандартных решений по мониторингу использования файловых ресурсах сетевого каталога Active Directory. Стандартные возможности аудита операционной системы Microsoft Windows не позволяют контролировать доступ к конфиденциальной информации, находящейся в Active Directory. Связано это с деградацией производительности серверов, которая при расширенных параметрах аудита практически приведет к нарушению доступности всех файловых сервисов Microsoft Windows.

Мы внимательно изучили эту проблему, и в нашем продуктовом портфеле появилось решение компании Varonis Systems. Являясь одним из ключевых элементов процесса контроля доступа к информационным ресурсам, система Varonis DatAdvantage осуществляет оперативный контроль доступа к конфиденциальной информации, позволяет автоматически формировать статистические отчеты и данные для аудита. Применение системы мониторинга файловых ресурсов позволит оперативно выявлять неправомочный доступ или неиспользуемые права доступа, которые представляет большую угрозу для конфиденциальной информации компании, включая персональные данные и коммерческую тайну.

CNews: Проблема контроля доступа к данным в СУБД корпоративного масштаба также актуальна сейчас на рынке? Какие решения предлагает Inline Technologies в этой области?

Дмитрий Породин: Да, проблема контроля доступа к данным в СУБД корпоративного масштаба сегодня так же актуальна, как и контроль файловых ресурсов. Природа проблемы тоже очень схожа: встроенные средства СУБД не могут решить задачу контроля доступа к данным в таблицах критичных бизнес-приложений. Не все современные СУБД имеют встроенные механизмы для решения этой задачи. И даже наличие этих механизмов аудита в СУБД не дает возможности их использовать в силу недопустимого снижения производительности бизнес-приложений. Проблема может быть решена только с помощью внешних систем мониторинга СУБД, которые полностью контролируют работу пользователей и администраторов. Для контроля доступа к данным в СУБД Inline Technologies предлагает продукты компании Guardium, которая является лидером рынка в данном классе решений.

Продукты Guardium позволяют контролировать практически все версии СУБД, применяемых на сегодняшний день в корпоративных сетях. Причем есть возможность контроля пользователей и в трехзвенной архитектуре современных бизнес-приложений (Oracle EBS, SAP, Siebel и пр.). Решение очень хорошо масштабируется, что позволяет создавать системы мониторинга для корпоративных сетей любого масштаба. Система может быть построена по иерархической схеме, что позволяет обеспечить оптимизацию трафика в большой корпоративной сети. Внедрение системы мониторинга обеспечивает контроль всех транзакций в СУБД, включая локальный доступ администраторов через интерфейс управления. Система также позволяет автоматически обнаруживать инциденты и аномальное поведение пользователей, что может свидетельствовать о возможных попытках получить и незаконно использовать критичную информацию компании или даже провести фиктивные финансовые транзакции. Продукты Guardium также имеют функции активного противодействия действиям нарушителей. Например, если пользователь в обход бизнес-приложения вносит изменения в таблицу платежных документов, система контроля может запретить эту операцию, отключить пользователя от СУБД и выдать предупреждение на консоль администраторов ИБ. Хочу подчеркнуть, что для информационных систем корпоративного уровня наличие системы контроля доступа к данным в СУБД на сегодня является объективной необходимостью.

CNews: Какие еще решения, на ваш взгляд, необходимы для повышения эффективности управления доступом к информационным ресурсам?

Дмитрий Породин: Современные системы ИБ не могут эффективно функционировать без централизованного управления учетными записями и правами пользователей. В гетерогенных корпоративных сетях содержится множество различных операционных систем, служб сетевых каталогов, систем управления базами данных, приложений и пр. Каждая из них содержит собственную базу учетных записей пользователей и механизмы управления правами и привилегиями. Без использования дополнительных средств управления пользователями и их правами неизбежны инциденты с несанкционированным доступом к конфиденциальной информации, т. к. при увольнении сотрудника зачастую остаются незаблокированными его учетные записи в критичных информационных системах, а пользователи перед уходом в отпуск передают коллегам свои пароли.

Системы класса Identity and Access Management позволяют создавать, блокировать, продлевать действие, а также автоматически удалять учетные записи пользователей в соответствии с принятыми в компании бизнес-процессами управления доступом к информационным ресурсам. При внедрении таких систем производится интеграция с системами управления персоналом для автоматизации действий с учетной информацией в зависимости от текущего статуса сотрудника в компании. Например, если сотрудник получает больничный или уходит в отпуск, все его учетные записи автоматически блокируются. Системы Identity and Access Management позволяют построить практически любые автоматизированные процессы согласования заявок на доступ к информационным ресурсам компании. В результате внедрения такой системы процесс получения и отзыва прав доступа будет полностью регламентирован и автоматизирован. Кроме того, частью систем класса Identity and Access Management являются технологии однократной аутентификации (SSO – Single Sign-On), которые избавляют пользователя от необходимости ввода имени и пароля при доступе к различным приложениям. Это позволяет реализовать концепцию однократного ввода имени и пароля пользователя при входе в операционную систему рабочей станции и получения доступа ко всем информационным ресурсам в корпоративной сети.

Подчеркну, что на сегодняшний день без использования систем Identity and Access Management невозможно эффективно управлять пользователями и правами доступа даже в компаниях среднего масштаба.

CNews: Какие наиболее интересные и значимые проекты по ИБ были реализованы Inline Technologies за последнее время?

Дмитрий Породин: Несмотря на сложную экономическую ситуацию, мы реализовали довольно много разнообразных проектов по ИБ, большинство которых, пожалуй, представляют интерес для рынка ИБ. К сожалению, в силу некоторой закрытости российского рынка ИБ не смогу назвать все интересные и масштабные проекты. Упомяну вкратце некоторые.

Это, прежде всего, проект по модернизации и расширению централизованной системы защиты информации на базе ПО Cisco Security Agent (CSA) в компании «Евросеть». Отмечу, что на начало 2009 г. это была самая крупная инсталляция CSA в России – на 15 тыс. компьютеров и 100 серверов плюс подготовка миграции на новую версию CSA уже существовавших 5 тыс. абонентов без прерывания работы и отключения информационных сервисов заказчика.

Несколько раньше в компании «ВымпелКом» мы автоматизировали процессы контроля сетевой безопасности с помощью системы на базе программной платформы Cisco Works Network Compliance Manager (NCM). Не без гордости скажу, что Inline Technologies стала первой в России компанией, осуществившей внедрение платформы Cisco NCM в сетевой гетерогенной среде подобного уровня сложности и масштаба.

Назову еще проекты по внедрению в корпоративной сети комплексной системы ИБ телеканала Russia Today и нового здания ВГТРК.

Как и в прошлые годы, было много проектов, связанных с сетевой безопасностью: межсетевые экраны, VPN-сети, защита веба и электронной почты.

CNews: На каких решениях вы планируете сфокусироваться в ближайшее время? Каковы в целом ваши прогнозы развития отечественного рынка ИБ?

Дмитрий Породин: В продуктовом портфеле Inline Technologies есть полный перечень современных решений и технологий защиты информационных ресурсов. Мы стараемся поддерживать высокий уровень экспертизы во всех предлагаемых нами решениях. Результатом такого подхода является качественное и своевременное выполнение наших проектов. Основные решения я уже назвал. Отмечу также системы защиты от утечки конфиденциальной информации (Data Loss Prevention), системы защиты от DDOS-атак, системы защиты от атак и вредоносного кода, системы управления соответствием, межсетевые экраны уровня приложений.

Я считаю, что отечественный рынок продуктов и услуг ИБ в 2010 г. будет расти. Процессы бюджетирования во многих российских компаниях уже начались, и сейчас можно сказать, что «замороженные» в текущем году проекты по ИБ будут реализовываться в течение следующего года. Большое влияние на рынок будет оказывать ситуация в банковском секторе, который является одним из крупнейших заказчиков продуктов и услуг ИБ. Если Государственная дума примет поправки к закону «О персональных данных» (сейчас они приняты в первом чтении), это может снизить рост рынка на услуги защиты персональных данных. Дело в том, что, согласно поправкам, вступление закона в полную силу будет отложено на год – до 1 января 2011 г. И многие российские компании предпочтут подождать с затратами на внедрение систем защиты персональных данных.

CNews: Спасибо.