vGATE R2

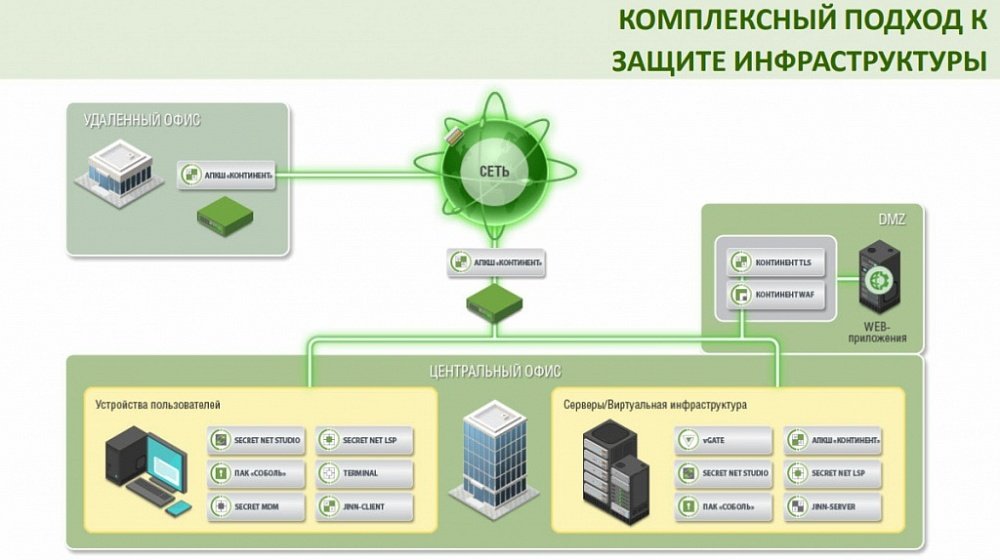

- Применение средств комплексной защиты платформ виртуализации компании «Код Безопасности» позволит вам выполнить самые жесткие требования законодательства для ИСПДн, ГИС и АСУ ТП, а также провести обязательную аттестацию государственных информационных систем и систем управления производством.

В vGate реализован мандатный принцип контроля доступа на основе меток конфиденциальности. При выполнении ряда стандартных операций с объектами виртуальной инфраструктуры осуществляется сравнение меток безопасности учетных записей администратора информационной безопасности и ресурсов. Благодаря этому возможно создание логических групп и сфер администрирования через бизнес-категоризацию, например, финансовый и коммерческий отделы и т.д.

Существует возможность отключения мандатного контроля доступа для определенных объектов из консоли управления.

Есть возможность использовать несколько видов меток безопасности:

- Иерархическая метка – содержит только один уровень конфиденциальности.

- Неиерархическая метка – содержит одну или несколько равноправных категорий конфиденциальности.

- Составная метка – содержит одновременно один уровень конфиденциальности и одну или несколько категорий конфиденциальности.

Уровень конфиденциальности характеризует уровень доступа применительно к ресурсу или уровень допуска к ресурсу применительно к пользователю. Категория конфиденциальности определяет принадлежность ресурса или доступ пользователя к некой группе (например, к подразделению компании).

Метки безопасности назначаются:

- защищаемым серверам Hyper-V;

- администраторам;

- виртуальным машинам;

- хранилищам (локальным, сетевым);

- виртуальным сетям;

- виртуальным коммутаторам и сетевым адаптерам.

Реализована возможность пометить метками следующие субъекты, объекты, контейнеры:

- Администраторы ВИ.

- ESX-серверы.

- Сетевые карты ESX-сервера или VLAN.

- Разделы хранилищ (Datastore).

- ВМ.

К средствам управления виртуальной инфраструктурой относятся:

- ESX-серверы, предназначенные для запуска виртуальных машин;

- серверы vCenter, предназначенные для централизованного управления виртуальной инфраструктурой;

- средства, предназначенные для обслуживания инфраструктуры, например, VMware Consolidated Backup, VMware Update Manager;

- сторонние средства мониторинга и управления инфраструктурой.

Серверы Hyper-V оперируют множеством виртуальных машин. Компрометация этих серверов может нанести непоправимый ущерб группе виртуальных машин и поставить под угрозу всю виртуальную инфраструктуру. Именно поэтому так важно обеспечить надежную защиту средств управления – серверов Hyper-V.

Компрометация любого из этих средств приводит к компрометации группы виртуальных машин или всей виртуальной инфраструктуры. Именно поэтому крайне важно обеспечить защиту от НСД средств управления виртуальной инфраструктурой. Средства управления виртуальной инфраструктурой размещаются внутри защищаемого периметра, при этом доступ пользователей и компьютеров к ним осуществляется по протоколам, нечувствительным к попыткам перехвата паролей и предотвращающим вмешательство в передачу данных.

Для обеспечения защиты средств управления виртуальной инфраструктурой применяется функционал дискреционного разграничения доступа к объектам, которые размещены внутри защищаемого периметра. Правила разграничения доступа работают на основе заданных ACL и параметров соединения (протоколов, портов). Сетевой трафик между аутентифицированными субъектами и защищаемыми объектами подписывается, тем самым обеспечивается защита от атак типа Man in the Middle в процессе сетевого взаимодействия.

Также в vGate при разграничении прав доступа администраторов виртуальной инфраструктуры к объектам инфраструктуры используется мандатный принцип контроля доступа. Администратор информационной безопасности не имеет права доступа к данным виртуальных машин, его полномочия по управлению виртуальной инфраструктурой ограничены только возможностью просмотра конфигурации элементов виртуальной инфраструктуры. А все действия администраторов виртуальной инфраструктуры можно контролировать на уровне отдельных команд управления виртуальной инфраструктурой.

Отдельно стоит упомянуть присутствующий в vGate механизм блокирования любого сетевого трафика со стороны виртуальных машин к средствам управления виртуальной инфраструктурой. Тем самым обеспечивается защита средств управления виртуальной инфраструктурой от НСД со стороны скомпрометированной виртуальной машины.

Российское законодательство устанавливает ряд обязательных требований по защите информации в среде виртуализации, соблюдение которых регулируется тремя нормативными актами:

- Приказ ФСТЭК России от 11.02.2013 № 17 – требования по защите информации в ГИС.

- Приказ ФСТЭК России от 18.02.2013 № 21 – требования по защите персональных данных в ИСПДн.

- Приказ ФСТЭК России от 14.03.2014 № 31 – требования по защите информации в АСУ ТП на критически важных объектах.

В приказах ФСТЭК России регламентировано выполнение организационно-технических мер защиты среды виртуализации, используемой при обработке информации в автоматизированных системах управления производственными и технологическими процессами, государственных информационных системах и системах персональных данных. В связи с этим все организации, являющиеся операторами данных информационных систем и применяющие технологии виртуализации, обязаны выполнить необходимые меры защиты и привести свою вычислительную инфраструктуру в соответствие требованиям регулирующих органов.

| Модель: | |

| Средство СЗИ | программное |

| Семейство ОС | серверная |

| Операционная система | поддержка VMware vSphere 6.5, 6.7, 7.0, Microsoft Windows Server 2012R2, 2016, 2019 |

| Поддержка архитектуры | 32/64 |

| Наличие физического ключа | нет |

| Сертификаты соответствия | ФСТЭК |

| Решаемые задачи: | |

| Аутентификация пользователей | есть |

| Контроль целостности программной среды | есть |

| Контроль целостности системного реестра | * |

| Контроль подключаемых устройств | * |

| Межсетевое экранирование | есть |

| Защита от сетевых атак (NIPS) | есть |

| Контроль утечки информации | есть |

| Создание защищенного соединения с удаленными ПК | есть |

| Ведение системного журнала | есть |

| Габариты и вес коробочного решения: | |

| Вес | - |

| Длина | - |

| Ширина | - |

| Толщина | - |

| Заводские данные: | |

| Гарантия | 12 мес |

| Страна-производитель | Россия |

| Особенности | гарантированное уничтожение данных виртуальной машины |

Просьба уточнять технические характеристики и комплектацию у продавца перед покупкой.

Ваш отзыв будет опубликован после проверки модератором.

Быстрая доставка товара по Вашему адресу

в любой город РФ.